Spear Phishing

El spear phishing es una estafa de correo electrónico o comunicaciones dirigida a personas, organizaciones o empresas específicas. Aunque su objetivo a menudo es robar datos para fines maliciosos, los cibercriminales también pueden tratar de instalar malware en la computadora de la víctima.

Últimamente, el flujo de correos maliciosos ha ido en aumento, y con ello, los ataques dirigidos a colaboradores de una organización.

Solíamos encontrarnos con archivos HTML con código totalmente plano, que redirigían al sitio falso en cuestión, sin ninguna intencionalidad de verse verídico ni pasar desapercibido. No es el caso del reporte que en este artículo analizamos, donde la creatividad y la astucia pueden jugar un papel sumamente importante y determinar si un ataque es exitoso o no.

Análisis de la amenaza

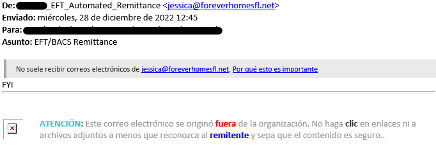

El jueves 28 de diciembre, a las 13:02 horas se nos ha reportado un correo (ver Ilustración 1), que contenía archivo PDF de nombre Payment EFT/BACS Remittance_074458.pdf.

Ilustración 1. Correo phishing

Al visualizar el cuerpo del mensaje, se encuentra que este proviene de dominio desconocido, no obstante, tiene de nombre [Empresa]_EFT_Automated_Remittance, insinuando ser un servicio propio de la organización. Esta clase de características son usuales en correos de suplantación, e incluso pueden modificar el dominio de remitente a través de técnicas de Spoof DMARC y confundir aún más al usuario víctima.

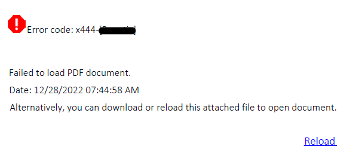

La intencionalidad del PDF es aparentar ser un error del cliente lector del archivo indicando que se ha fallado en el intento de interpretarlo. La dirección URL es enlazada a un área considerable del documento, permitiendo aumentar la probabilidad de que el usuario cliquee, incluso por error, y dirigirlo al sitio en cuestión.

Ilustración 2. PDF malicioso

La URL inicialmente consta del siguiente fragmento:

https://www[.]prontario[.]org/mpower/campaigner/redirect.action

Relacionado con este dominio, se han visto relacionados con una gran cantidad de archivos PDF, con nomenclaturas idénticas, por lo que se asume como su modus operandi.

Posteriormente, se encuentran una serie de parámetros previamente codificados en Base64 para verse ofuscado y evadir los análisis automatizados. Entre ellos, una dirección URL que contenía la dirección de correo destinatario.

- u=https://itumotor.com.byonew/7Jzw8S/victima@dominio.cl

Al analizar el dominio del último parámetro, no hemos podido encontrar información, probablemente porque este ha sido bajado, o que el registro de DNS se encuentra en la primera dirección.

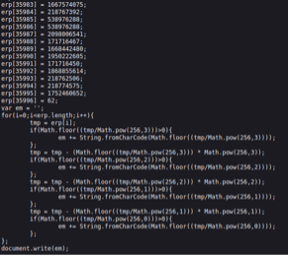

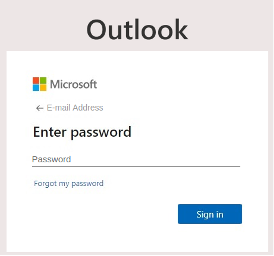

Posteriormente, el enlace final al que se redirige es hxxps://ipfs.io, desde el cual se invoca un archivo JS que tras un proceso de des ofuscación, presenta el siguiente formulario.

Ilustración 3. JS ofuscado

Ilustración 4. Resultado des ofuscado

Las técnicas y métodos que los atacantes han utilizado últimamente para evadir los análisis y sistemas de seguridad automatizados se han visto cada vez más sofisticados. Utilizando métodos de ofuscación robustos y creativos, tal como el que acabamos de analizar, el cual dependía de una función que escribiría el código HTML para ser interpretado por el navegador, sin ser detectado.

Indicadores de compromiso

URL

- hxxps://ipfs.io/

- hxxps://prontario.org/

- hxxps://itumotor.com.byonew/

- hxxps://itumotor.com.br/

IPv4

- 173.236.60.130

- 158.85.79.41

Si tienes cualquier duda o comentario respecto a la seguridad de tu empresa, puedes escribirnos, te ayudaremos a analizar cualquier tipo de información, antes de que esto se transforme en un problema para ti.